Aktualności - Komisja Nadzoru Finansowego

CSIRT KNF

Analiza złośliwego oprogramowania Flubot, czyli o tym jak nie dać się okraść

W ostatnim czasie obserwujemy wzmożoną aktywność kampanii SMS, w ramach których posiadacze urządzeń z systemem Android narażeni są na infekcje złośliwym oprogramowaniem z rodziny FluBot. Przykładowe scenariusze ataków polegają na rozsyłaniu oszukańczych SMS-ów, informujących o nieodebranej wiadomości głosowej lub oczekującej przesyłce. Zawarty w treści SMS-a link prowadzi do odpowiednio spreparowanej strony internetowej, służącej rozprzestrzenianiu szkodliwej aplikacji. Instalacja pobranego pliku może prowadzić do potencjalnej kradzieży danych uwierzytelniających (np. do bankowości elektronicznej, mediów społecznościowych, poczty) i środków finansowych. Zainfekowane urządzenie generuje również ryzyko dalszego rozsyłania szkodliwych treści, narażając nas jednocześnie na wysoki rachunek 1. Jeżeli chcielibyście razem z nami prześledzić wybrane zachowania złośliwego oprogramowania, zapraszamy do lektury poniższego tekstu.

Sposób dostarczenia

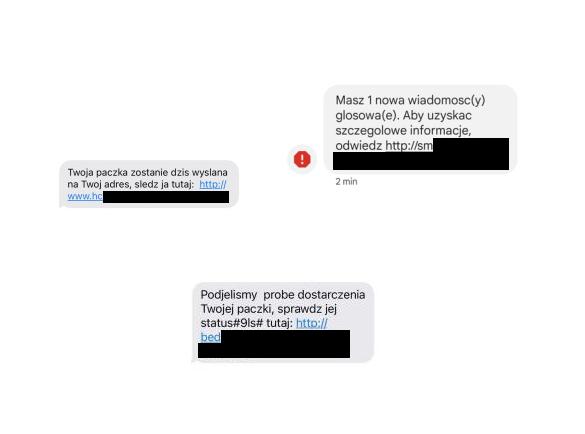

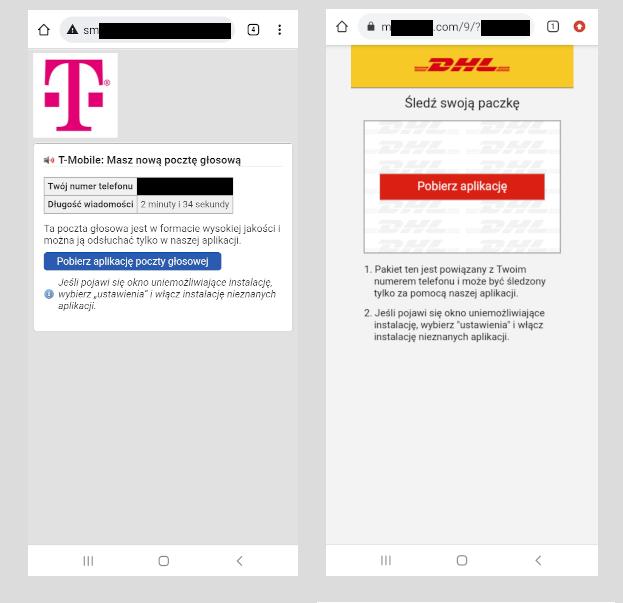

Pierwszym krokiem w łańcuchu dystrybucji FluBota jest wysłanie do potencjalnej ofiary krótkiej wiadomości tekstowej. Numer adresata może pochodzić np. z książki kontaktowej pobranej z innego zainfekowanego urządzenia, o czym czytamy w raporcie PRODAFT opisującym jedną z wcześniejszych próbek 2. Treści zawarte w przesyłanych SMS-ach mają na celu nakłonienie użytkownika do kliknięcia w złośliwy link. Po skierowaniu na przejętą 3 stronę internetową, imitującą np. firmę kurierską lub dostawcę usług telekomunikacyjnych, zachęca się go do pobrania fałszywej aplikacji.

Treści przykładowych wiadomości SMS wykorzystywanych w dystrybucji złośliwego oprogramowania

Przejęte serwisy internetowe podszywające się pod wizerunki znanych firm

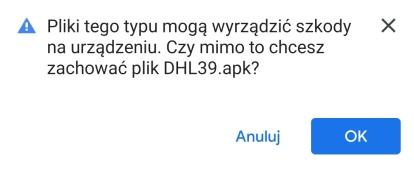

Ostrzeżenie przed pobraniem aplikacji z niezaufanego źródła

Instalacja i uruchomienie

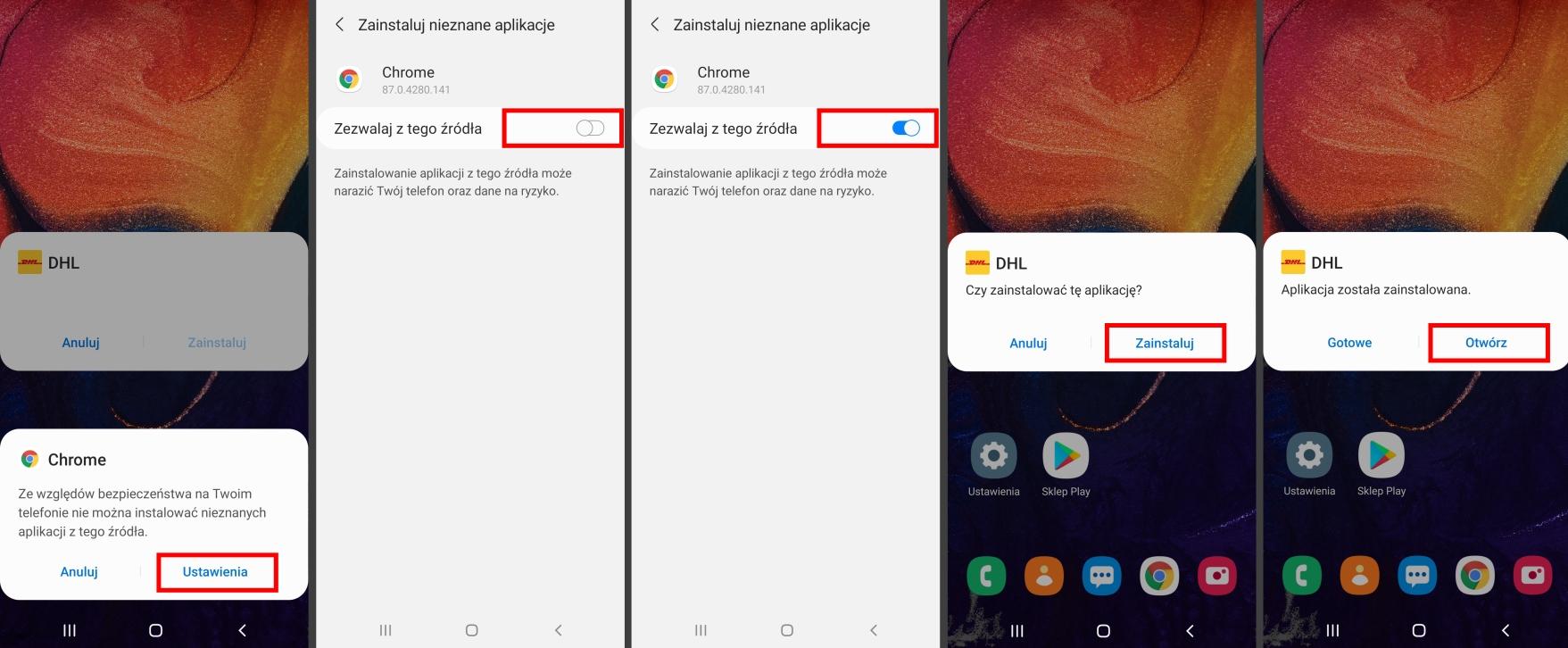

Po zakończeniu pobierania, użytkownik ma możliwość instalacji aplikacji w systemie operacyjnym. Z uwagi na fakt, że pobrany plik pochodzi spoza Google Play, przy pierwszej instalacji odbywającej się w opisany poniżej sposób, domyślne mechanizmy bezpieczeństwa informują o potencjalnym ryzyku. Jeżeli pomimo ostrzeżenia użytkownik zdecyduje się kontynuować, aplikacja zainstaluje się na urządzeniu.

Proces zmiany ustawień bezpieczeństwa, instalacji i uruchomienia pobranej aplikacji

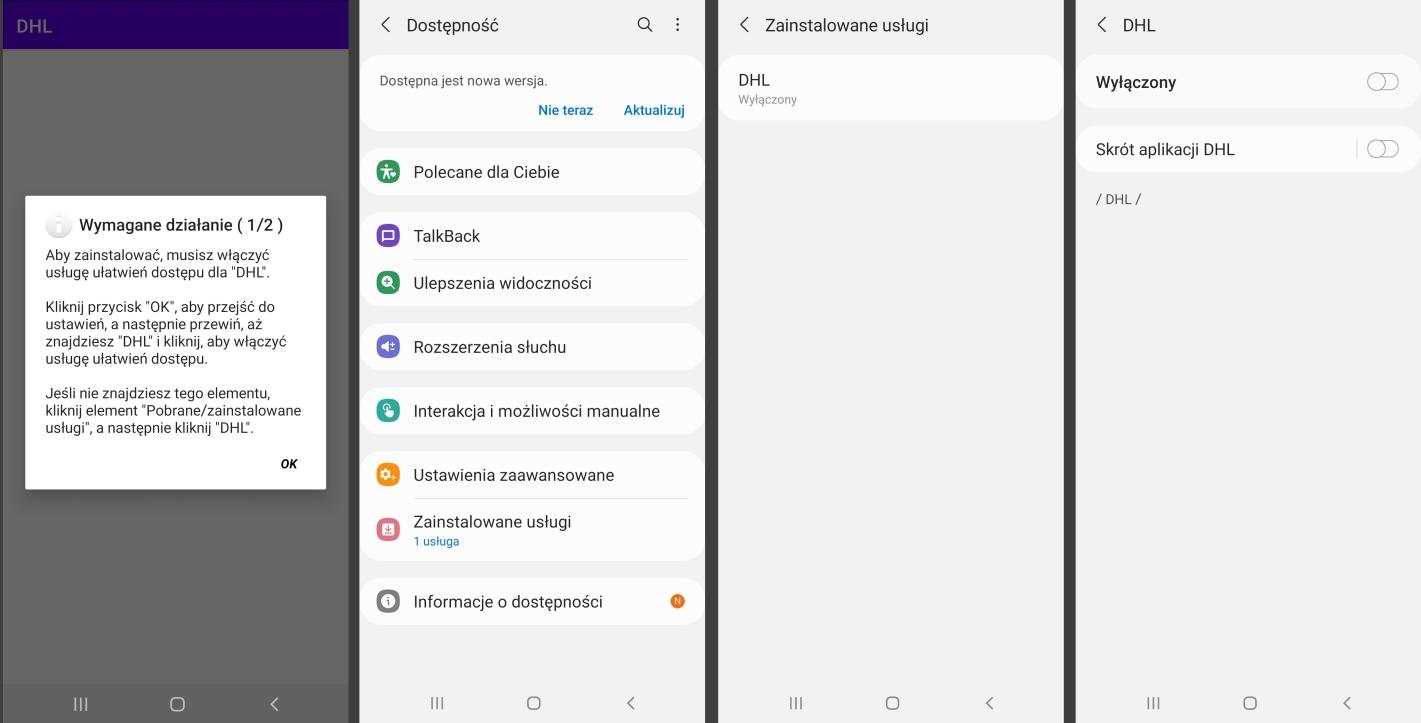

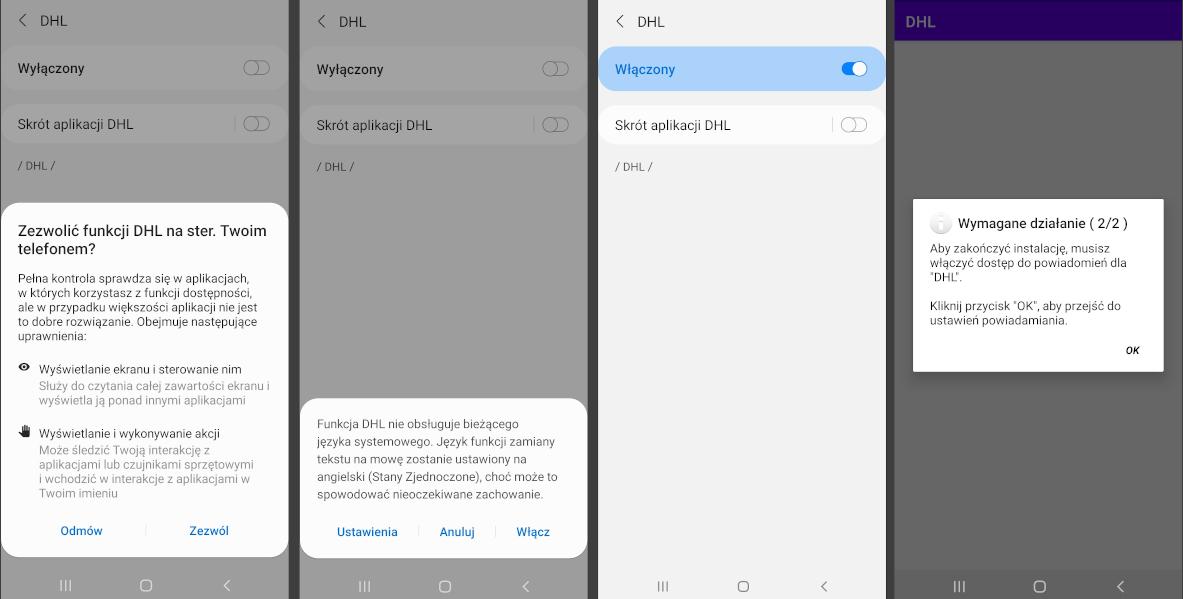

W momencie uruchomienia, aplikacja wyświetla komunikat nakłaniający do wykonania szeregu czynności. Wiążą się one z udzieleniem pozwolenia na korzystanie z tzw. ułatwień dostępu. Wymieniona funkcja, ułatwiająca korzystanie z systemu osobom niepełnosprawnym, w przypadku złośliwego oprogramowania bywa nadużywana i stosowana w celu przejęcia kontroli nad urządzeniem. Poniższy przykład ilustruje wykorzystanie jej razem z funkcją pozwalającą na dodatkowe kontrolowanie wyświetlanych powiadomień.

Poszczególne ekrany widoczne dla użytkownika podczas przydzielania wymaganych uprawnień

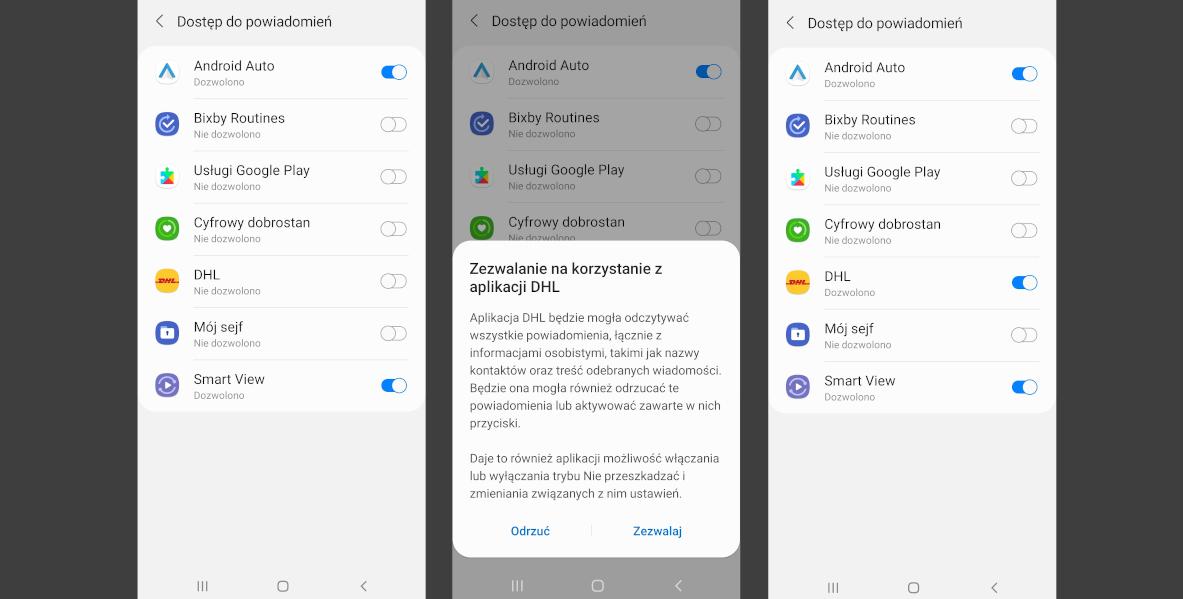

Widoczne od lewej: złośliwe oprogramowanie samodzielnie definiuje się jako domyślna aplikacja do obsługi SMS-ów; wybrane uprawnienia automatycznie uzyskane przez złośliwą aplikację; udana próba wyłączenia usługi Play Protect

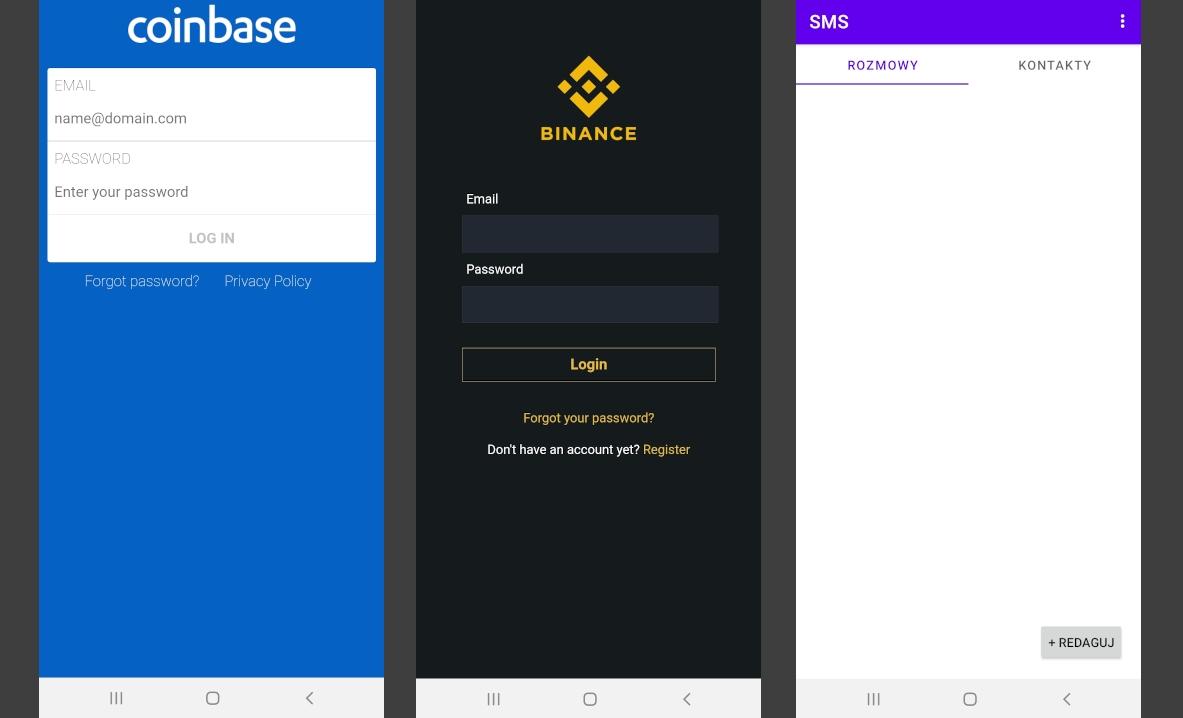

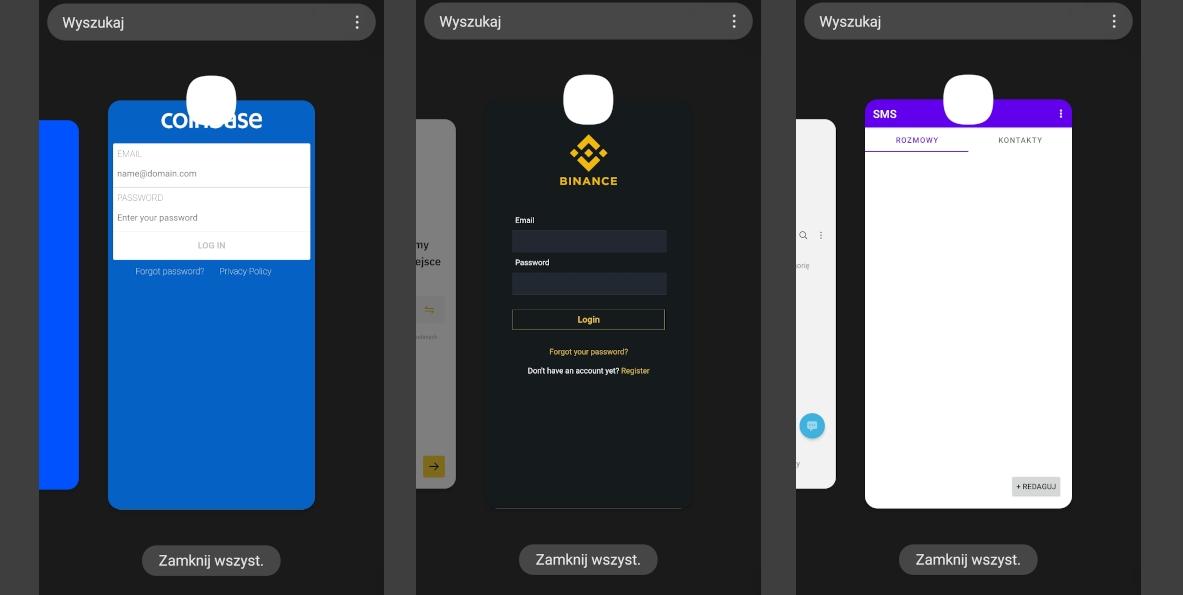

Widoki nakładek podszywających się pod uruchamiane aplikacje

Przykład zastosowania mechanizmu overlay w jednej z analizowanych próbek: widok uruchomionych aplikacji- na pierwszym planie widoczna nakładka, po lewej stronie w tle widoczne okno, które jest przykrywane

Ochrona przed FluBotem

Wymienione poniżej dobre praktyki nie wykluczą wszystkich możliwych scenariuszy ataku na urządzenia mobilne, mogą jednak pomóc w ograniczeniu infekcji. W przypadku systemu Android będzie to:

- Rezygnacja z instalowania na urządzeniu aplikacji wymagających zmiany domyślnych ustawień bezpieczeństwa (chroniących przed instalacją nieznanych aplikacji pochodzących z tzw. “niezaufanych” źródeł).

- Zachowanie szczególnej ostrożności w przypadku aplikacji usiłujących uzyskać uprawnienia do korzystania z tzw. ułatwień dostępu (ang. accessibility services) oraz powiadomień. Analizowana próbka FluBota wykorzystuje powyższe techniki w celu pozyskania kolejnych uprawnień i przejęcia kontroli nad urządzeniem.

- Wzmożona czujność w przypadku wiadomości zawierających w swojej treści linki. Mogą one prowadzić do stron wyłudzających dane lub zawierających złośliwe oprogramowanie.

- Dbanie o posiadanie aktualnej wersji systemu i zainstalowanych aplikacji.

____________________

1 Zob. https://ccb.belgium.be/en/news/bipst-and-belgian-cybersecurity-center-sound-alarm-again-about-tsunami-smishing-messages-after

2 Zob. https://raw.githubusercontent.com/prodaft/malware-ioc/master/FluBot/FluBot.pdf

3 Zob. Tamże. Serwisy używane w procesie dystrybucji FluBota stanowią często legalne witryny internetowe, przejęte w celu umieszczenia w nich złośliwej aplikacji.

4 Zob. https://support.google.com/googleplay/answer/2812853?hl=pl